DISCLAIMER: esto es a riesgo propio, varias apps dejarían de funcionar, apps de bancos, wallets, secure folder etc… y los métodos de bypass en memoria no siempre funcionan.

Android siendo prácticamente linux, nos permite hacer de todo, cuento super viejo, así como en cualquier otro sistema tenemos acceso al puerto serie, también podemos tenerlo en Android, pero debemos tener permisos de super-usuario o alguna app que permite leerla, existen muchas.

La SDK de Android nos lo permite tener acceso al puerto serie sin necesidad de r00t.

Una vez que se logre el root, podemos por ejemplo flashear algunas placas, tal cual como lo hacemos desde un S0 tipo windows, linux etc.

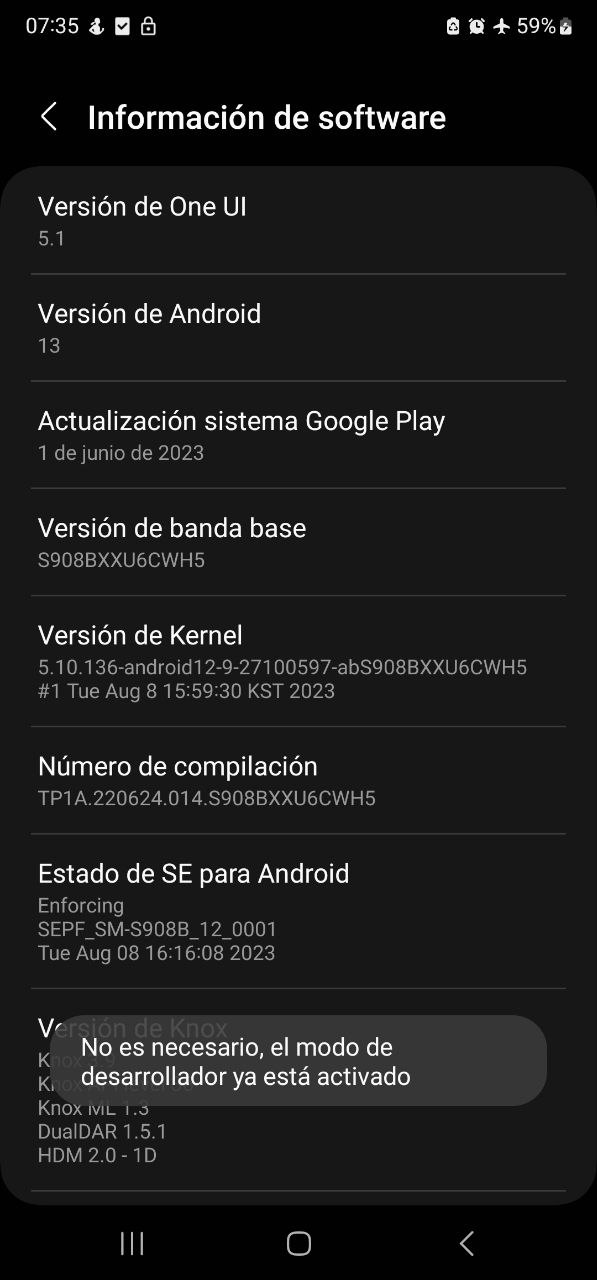

Habilitando modo dev

Habilitamos Opciones de desarrollador con click en Número de compilación

Opciones de desarrollador

Habilitamos esto

-

Habilitamos desbloque OEM

Modo download

Apgamos el movil y presionamos VOLUMEN UP y VOLUMEN DOWN e insertamos el cable USB que estara conectado a nuestra PC

| Hacer un respaldo previo de Todo. |

Igualmente VOLUMEN UP

Usando Magisk

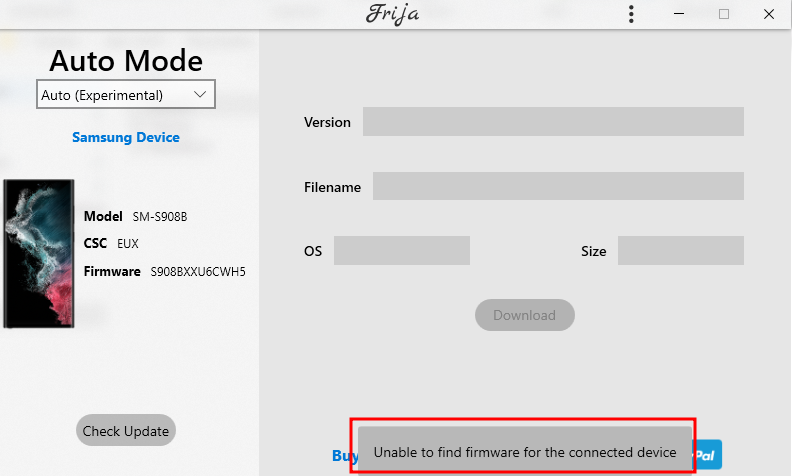

En busqueda del firmware

Testeado en una maquina virtual con Windows 10 el abrir

Frija, pero para flashear vamos a Windows normal para evitar desconexión repentina del USB.

Siguiendo los pasos esos, no es necesario ningún servicio técnico 🔥, tenemos todo lo necesario ahí para flashear el terminal

-

El modelo

SM-S908B -

El CSC

EUX -

El firmware

S908BXXU6CWH5

Una de las razones de usar Frija, según es por la rapidez a la hora de descargar, pero resulta que siempre es una mierda todo, y frida no nos localiza el firmware para su descarga y ni idea de porque.

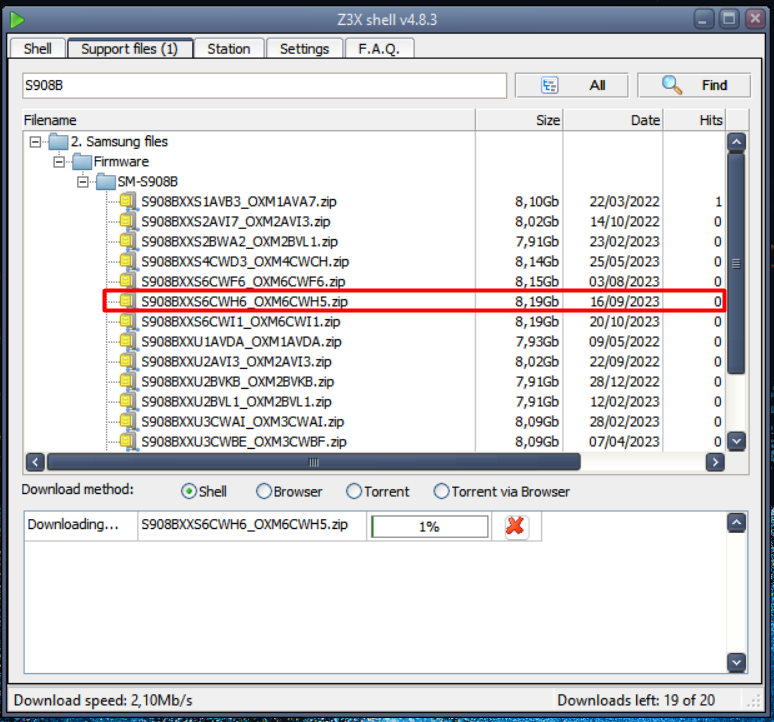

No Problemo

Con la shell de la z3x nos descargamos el firmware sin tanta problemo, aunque un poco lento, en este caso estoy conectado a mi red Wifi de 5ghz por cable no puedo ahora mismo.

Al intentar respaldar la EFS nos da esto, esto es un paso opcional igualmente, mas que todo por curiosear.

Operation: Read EFS

Selected model: SM-S908B

Software version: 45.14

Waiting ADB device... OK

Reading phone info...

Model: SM-S908B

Android version: 13

PDA version: S908BXXU6CWH5

CSC version: S908BOXM6CWH5

Phone version: S908BXXU6CWH5

Product code: SM-S908BZKDEUX

CSC country code: SPAIN

CSC sales code: EUX

Phone SN:

IMEI:

HW version: REV0.7

RF cal date: 20220818

Chip name:

Modem board: SHANNON5133AP

Security patch: 2023-08-01

Boot Warranty bit: 0

Checking Super user right... false

This model not supported for auto root

Done with Samsung Tool PRO v.45.14 [SM-S908B,Read EFS]Copiando el .tar

Como recomienda la docu debemos mejor copiar el .tar generado con Magisk usando adb para evitar que ese fichero grande se corrompa.

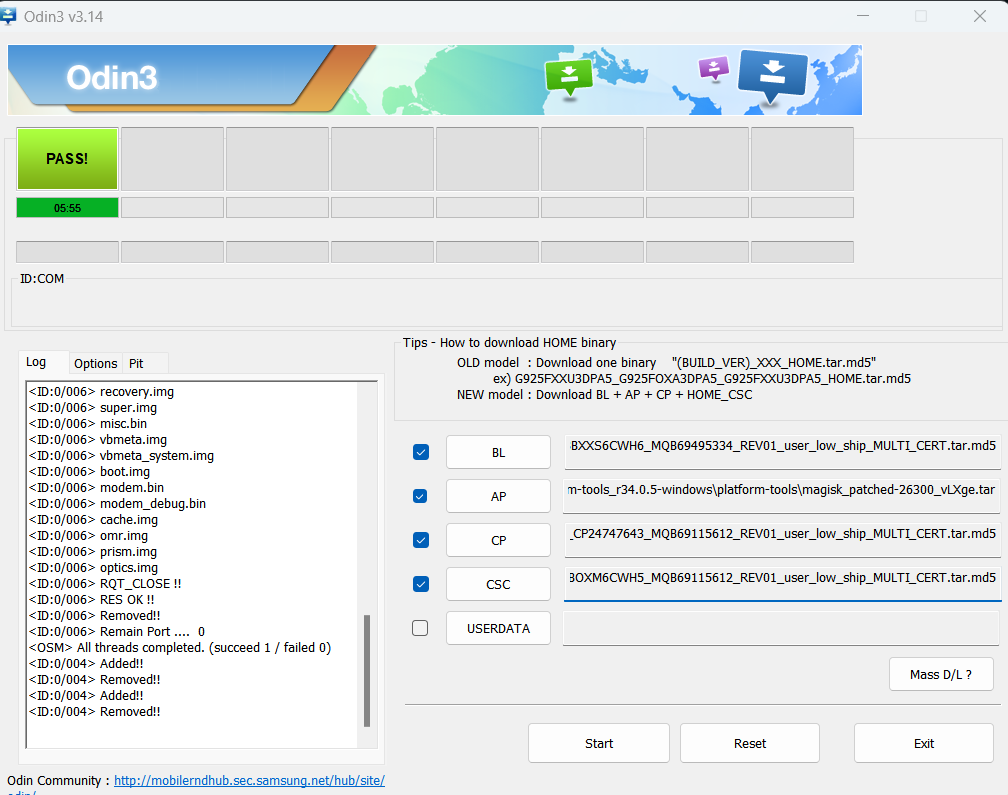

adb pull /sdcard/Download/magisk_patched_xxxxx.tarPass con Odin

El flasheo ha sido exitoso

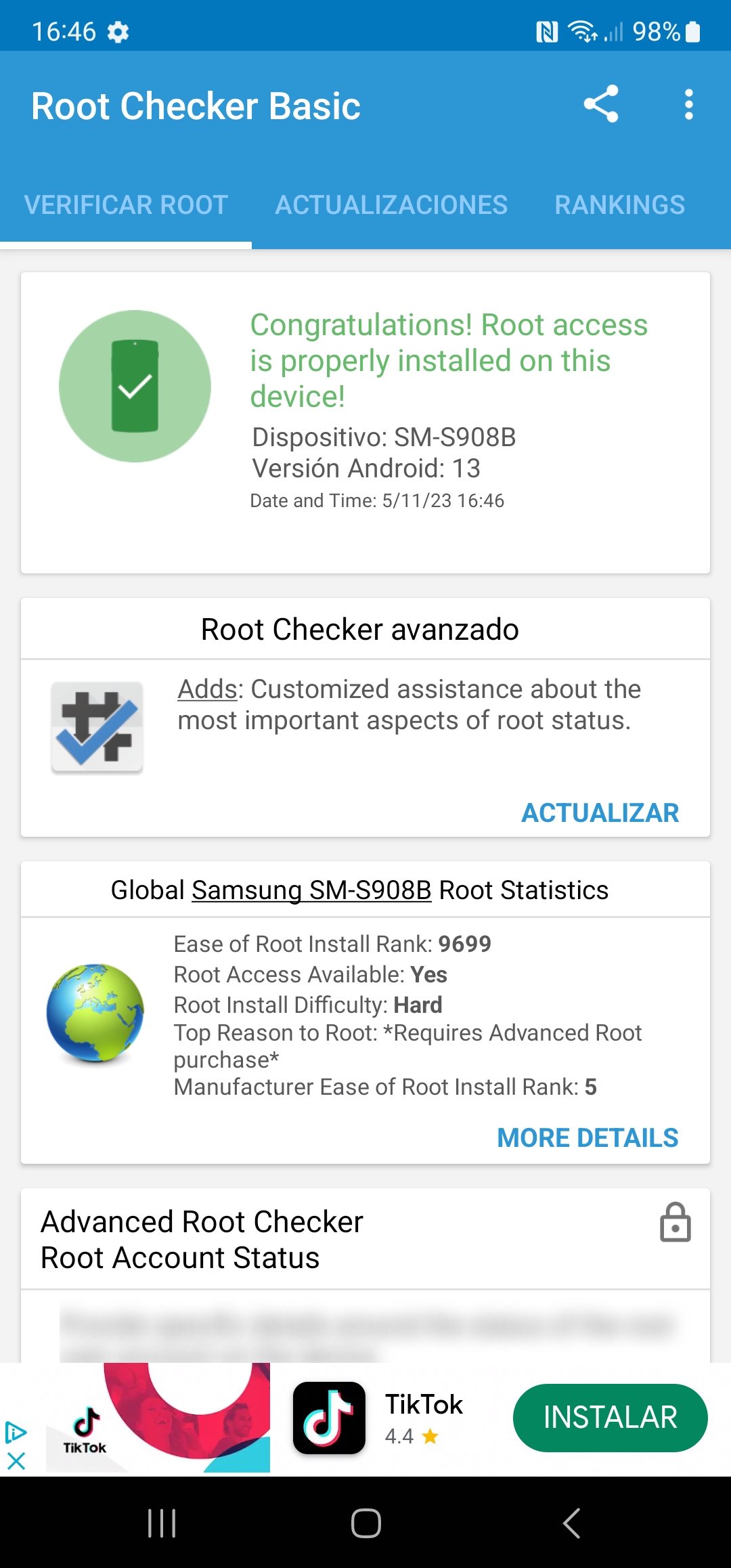

Root ready

El root lo tenemos ya

Ocultando Magisk

Existe safetynet-fix escanea el movil, y te certifica que si tu movil esta sin algun bicho en el.

Es decir necesitamos la versión, Magisk v26.3+ (26302+)

Instalando esptool

Tengo la intención de acceder al puerto serie, pero de momento no se puede a menos que se use un API de Android para ellos de la SDK y listo es lo mejor sin volvernos locos, tal cual como hace el ArduinoDroid

Aunque si instalamos pip3, nos exigue el compilador de rust también

-

pkg install rustc-dev -

Luego al intentar instalar el esptool con

pip3 install esptooltenemos este error feo

--- stderr

error occurred: Failed to find tool. Is `aarch64-linux-android-ar` installed? warning: build failed, waiting for other jobs to finish... =============================DEBUG ASSISTANCE============================= If you are seeing a compilation error please try the following steps to successfully install cryptography: 1) Upgrade to the latest pip and try again. This will fix errors for most users. See: https://pip.pypa.io/en/stable/installing/#upgrading-pip 2) Read https://cryptography.io/en/latest/installation/ for specific instructions for your platform. 3) Check our frequently asked questions for more information: https://cryptography.io/en/latest/faq/ 4) Ensure you have a recent Rust toolchain installed: https://cryptography.io/en/latest/installation/#rust Python: 3.11.6 platform: Linux-5.10.136-android12-9-27100597-abS908BXXS6CWH6-aarch64-with-libc pip: n/a setuptools: 68.2.2 setuptools_rust: 1.8.1 rustc: 1.73.0 (cc66ad468 2023-10-03) (built from a source tarball) =============================DEBUG ASSISTANCE============================= error: `cargo rustc --lib --message-format=json-render-diagnostics --manifest-path src/rust/Cargo.toml --release -v --features pyo3/extension-module --crate-type cdylib --` failed with code 101 [end of output] note: This error originates from a subprocess, and is likely not a problem with pip. ERROR: Failed building wheel for cryptography Failed to build cryptography ERROR: Could not build wheels for cryptography, which is required to install pyproject.toml-based projectsDe momento se soluciona bien instalando pkg install binutils pero eso sigue siendo un fastidio, mejor la SDK y ya.

Que podria pasar al actualizar mal ?

Si que se puede resolver pero, puede ser complejo

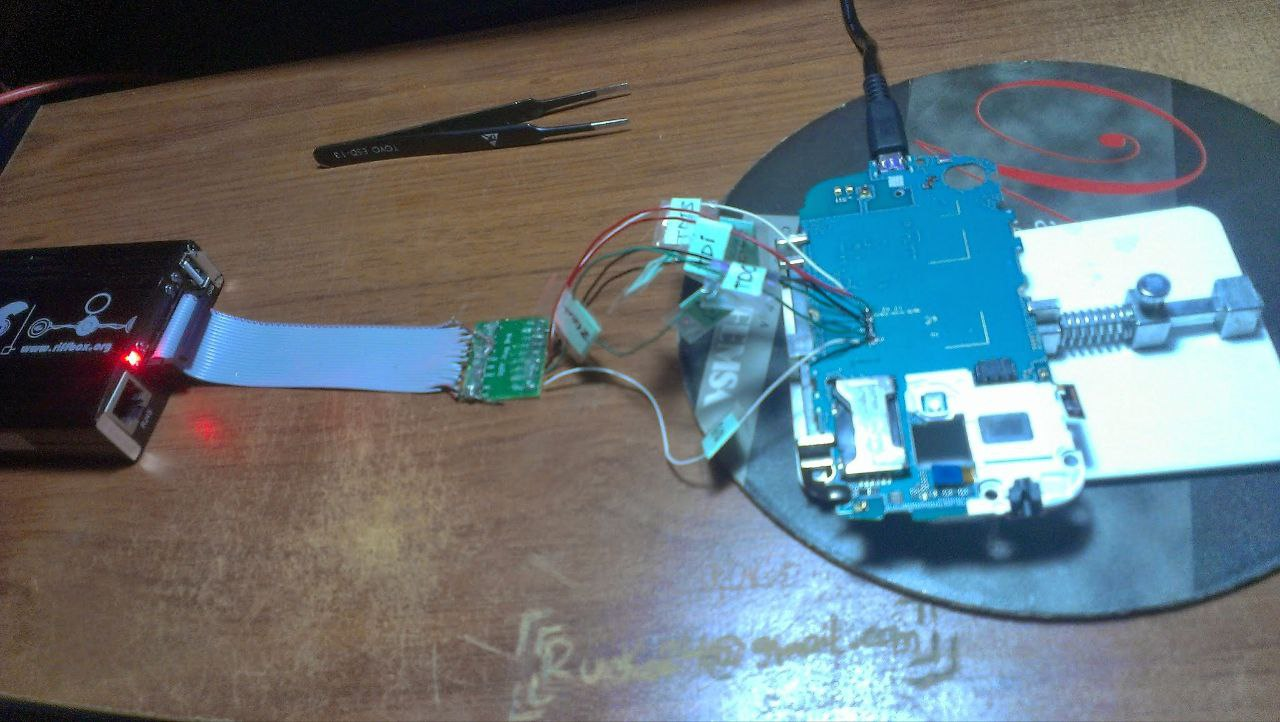

Por ejemplo, via jtag se puede resolver esos casos complejos, pero dependiendo el modelo del movil nos permitiria por ejemplo reparar el boot de el, otra vía seria ISP connection, que otras tools de servicio técnico permiten usarle y fixear problemas complejos ej:

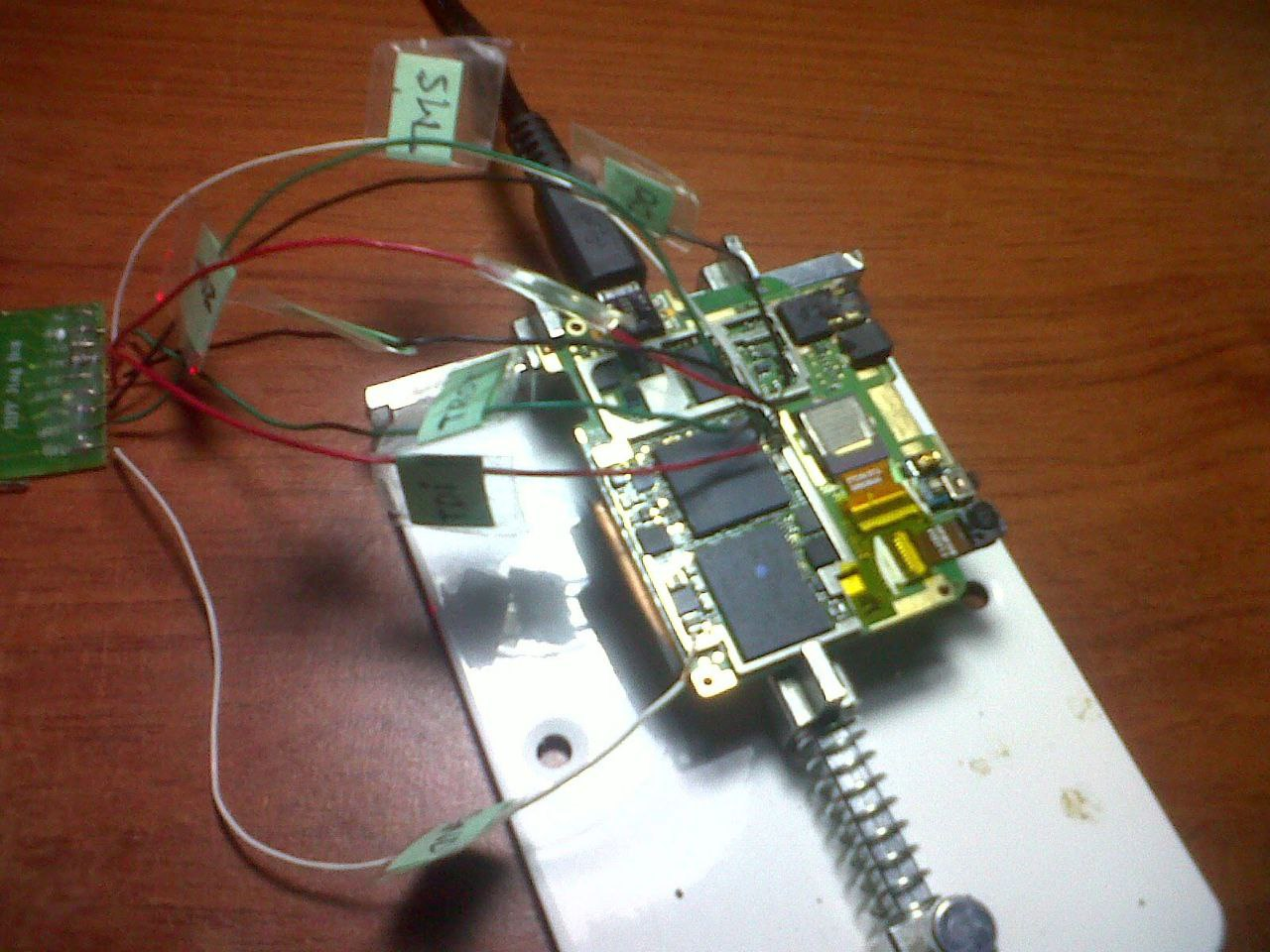

Viejos tiempos

Ciertos mobiles exponen pines de conexión, jtag por ejemplo lo cual nos permite reparar el arranque/boot de algunos Android, la box riff jtag versión 1, me traer muchos recuerdos, pero ya existe la versión 2

-

HTC one IMEI done

-

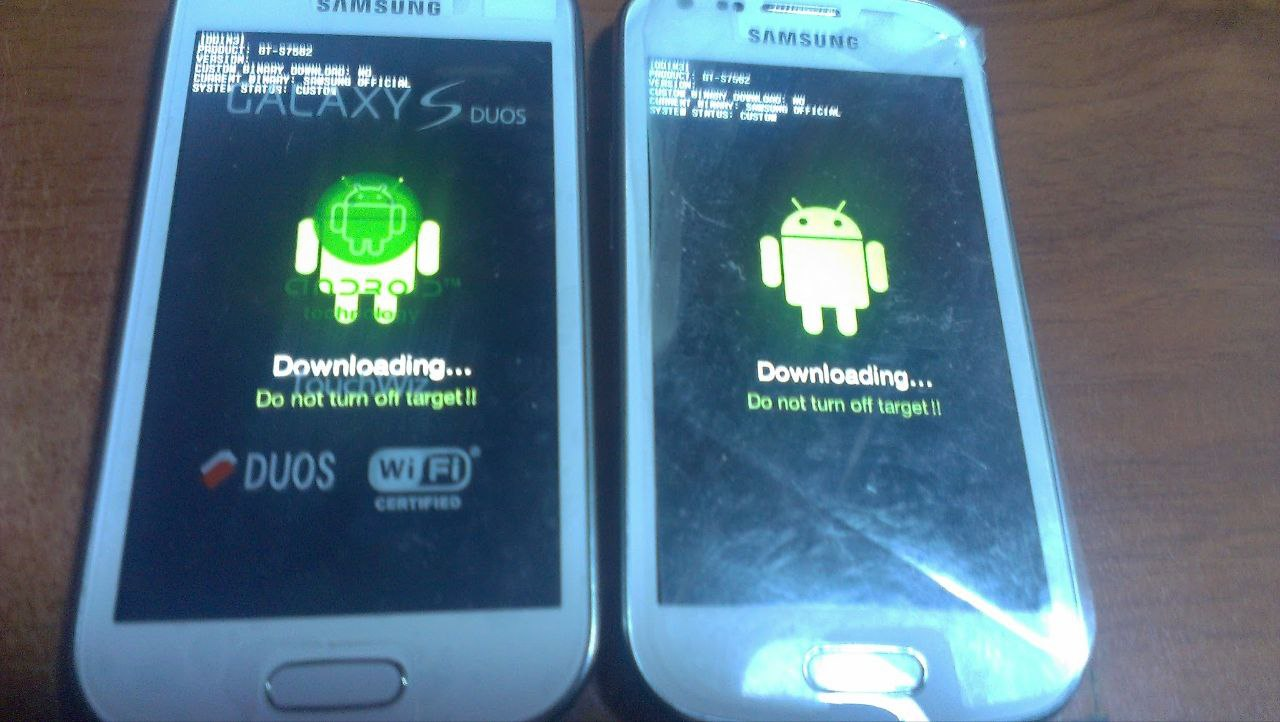

Reparacion del boot de un Samsung Galaxy Duos

Una vez que se logra el procedimiento de JTAG correcto con la riff, pues los Samsung podiamos flashearlos con la ROM/Firmware correctos etc.

Knox

El knox es una especie de contador que va a nivel de hardware, cuando hacemos root, este contador incrementa, pero no es que podemos incrementarle o decrementarle, actua como fusible, se rompe con el primer root, y fusible físico que se rompe se rompe y listo no hay nada que hacer sino reemplazar, pero en este caso no se trata de un simple reemplazo, sino esa solución ya la hubiesen descubierto hace mucho.

In the case of a device hijacking, the self-destruct sequence is initiated without user consent or additional backup of the security data stored in Knox Vault.

Descargando termux

![]()

Termux nos permite controlar nuestro Android, ofreciendo una interface idéntica a una terminal típica, es super customizable y segura, además de opensource, en la play store esta una versión deprecada, por eso debemos

descargarlo desde f-droid

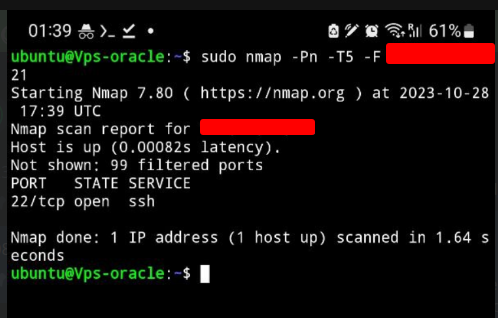

Una vez, instalado y con los repositorio actualizados, este fue un acceso a mi VPS de oracle desde el movil, algo incomodo pero se logra.